Voltar

São Paulo, Brasil

Equipamento de $25 hackeou o Starlink

4 min de leitura

Pesquisador contou na Black Hat 2022 como um dispositivo de 25 dólares hackeou o Starlink.

Resumo

- Na Black Hat 2022, um pesquisador relatou que usou um dispositivo Raspberry Pi de $25 para hackear antenas Starlink, revelando falhas de segurança.

- Por meio de manipulação de voltagem, o hacker contornou a segurança da SpaceX, expondo riscos de ciberataques a redes de satélites e destacando fragilidades.

- A SpaceX reforçou seu firmware para dificultar ataques, mas o incidente evidencia desafios na defesa contra ataques físicos a sistemas satelitais.

Durante a conferência Black Hat USA 2022, Lennert Wouters, pesquisador Belga, revelou em uma apresentação como ele quebrou os protocolos de segurança das antenas parabólicas da Starlink usando um dispositivo Raspberry Pi – uma série de computadores de placa única - de apenas 25 dólares.

A Conferência Black Hat é conhecida como um evento sobre segurança da informação e hacking ético. Todos os anos o evento reúne especialistas, pesquisadores e profissionais do setor para abordar questões emergentes e desafios relacionados à segurança cibernética.

O foco principal da Black Hat é expor vulnerabilidades e técnicas de ataque, a fim de aumentar a conscientização sobre possíveis ameaças e fortalecer as defesas digitais.

Na conferência, Wouters mostrou como conseguiu hackear a antena parabólica da Starlink, operada pela SpaceX, uma das empresas de Elon Musk, utilizando um board eletrônico feito em casa que custou, aproximadamente, 25 dólares. Segundo ele, a forma de ataque utilizava uma falha de tensão no Starlink User Terminal (UT) que a antena parabólica utiliza para acessar a rede de satélites da empresa. Todo esse processo foi revelado durante o Black Hat 2022 com o nome de “Glitched on Earth By Humans” ou, em português, “Erro na Terra causado por humanos”.

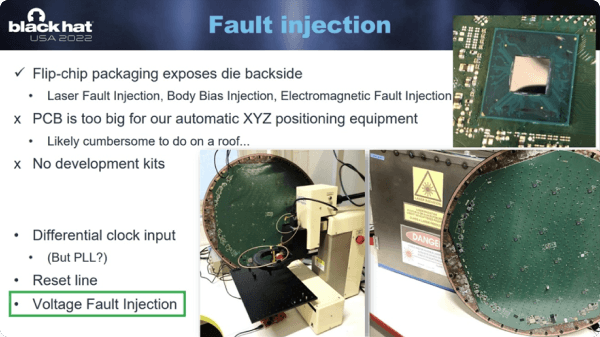

Ainda durante sua apresentação, Wouters demonstrou como funcionava toda a estrutura da Starlink, desde a comunicação entre a parabólica e o satélite, até todo o hardware que fazia parte da antena e do firmware - sistema utilizado internamente pela antena para facilitar a comunicação com o satélite -, assim como diversos pontos no circuito da antena onde o pesquisador realizou testes e detectou uma falha de voltagem em um dos equipamentos, conforme demonstrado na figura abaixo.

A partir das informações obtidas por meio dos testes, ele criou um “Modchip” que anexado à antena poderia explorar a falha previamente encontrada.

O “Glitching” funciona de modo que a fonte de energia da CPU da parabólicaé interrompida por um curto espaço de tempo em ordem de “pular” algumas instruções do processador. O objetivo é justamente pular o boot de segurança que verifica que o firmware gravado na memória do chip possui a certificação correta da SpaceX.

Embora o processo requeira várias tentativas em ordem de encontrar o timing correto para o by-pass, o pesquisador eventualmente foi capaz de pular o processo de segurança criado pela SpaceX, carregando um firmware modificado que garantiu a ele o acesso à parabólica.

Embora esse “hack” concedesse a ele acesso completo à possibilidade de fazer o que quiser com a parabólica, o processo não lhe garantia acesso a rede de satélites, já que ambos são sistemas diferentes. Segundo Wouters afirmou: “Se eu fosse um agente, provavelmente tentaria construir o meu próprio sistema em ordem de conversar ou interromper o sinal do satélite, mas isso é um projeto relativamente complicado. Ainda assim, se eu pretendesse atacar diretamente a rede da Starlink, o terminal de usuário do qual ganhei acesso, tornaria a minha vida mais fácil”.

Vale ressaltar que atacar redes de satélites não é algo idêntico ao que se encontra nas páginas de roteiros ou de obras de ficção científica. Além disso, vale lembrar que nas primeiras horas da invasão da Rússia na Ucrânia, um cyberataque derrubou milhares de modens que eram usados para se conectar à rede KA-SAT, uma rede de satélites utilizadas para prover internet para grande parte da Europa. A Starlink também é alvo de alguns ataques menos elaborados, e o próprio Elon Musk confirmou em seu Twitter que terminais da Starlink na Ucrânia haviam sido alvos de interferência de sinais logo no início do conflito armado.

Recentemente, pesquisador já havia notificado a Starlink a respeito da falha de segurança, onde recebeu uma compensação monetária de valor desconhecido por ter encontrado o bug no sistema, que ficou conhecido como Bug Bounty. Tudo isso veio à tona na conferência da Black Hat que aconteceu em Vegas.

Embora a SpaceX seja incapaz de resolver o problema nos satélites, pois sendo um problema físico os deixa ainda mais vulneráveis ao método de ataque,** a empresa tornou a vulnerabilidade mais complicada de ser explorada com updates no firmware** que queimam um fusível, desabilitando permanentemente o serial output, por meio do corte de energia que é exatamente o que o Modchip necessita para interromper a voltagem.

Relacionados

Leia também

Qual a função do Salesforce na transformação de negócios?

Stage Consulting

Consulting

4 min de leitura

A história da Stage Consulting

Stage Consulting

Consulting

5 min de leitura

100+ projetos concluídos: transformando negócios com uma nova consultoria

Stage Consulting

Consulting

5 min de leitura

Boas práticas de programação

Stage Consulting

Consulting

6 min de leitura

Entenda o que são os Microsserviços

Stage Consulting

Consulting

5 min de leitura

Quebrando passwords com a RTX 4090

Miguel Couto

Manager

3 min de leitura

Gamificação no trabalho: aumentando o engajamento dos colaboradores

João Tenshin

UX/UI Designer I

4 min de leitura

4 dicas de UX para UI

Stage Consulting

Consulting

4 min de leitura

Como ser o melhor desenvolvedor frontend?

Stage Consulting

Consulting

7 min de leitura

Equipamento de $25 hackeou o Starlink

Miguel Couto

Manager

4 min de leitura

O que vamos

construir juntos?

2022 Stage Consulting. Todos os direitos reservados.